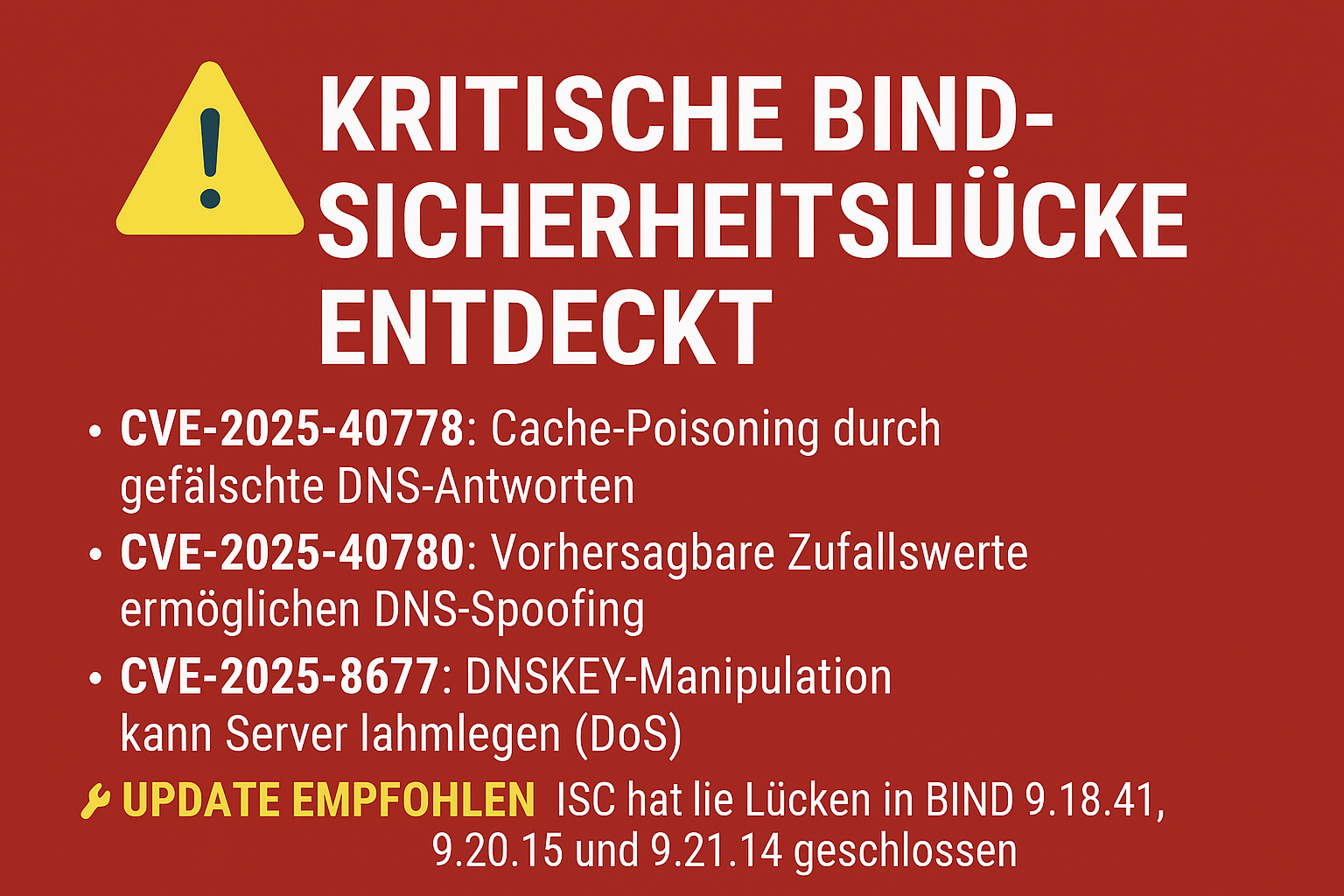

Der weit verbreitete DNS-Server BIND (Berkeley Internet Name Domain), entwickelt vom Internet Systems Consortium (ISC), ist von drei neuen Sicherheitslücken betroffen, die Angreifern potenziell die Manipulation von DNS-Daten ermöglichen:

1. Cache-Poisoning durch gefälschte DNS-Antworten (CVE-2025-40778)

- Risiko: Hoch (CVSS 8.6)

- Beschreibung: Unter bestimmten Umständen akzeptiert BIND gefälschte DNS-Datensätze und speichert sie im Cache. Dies erlaubt es Angreifern, DNS-Einträge zu manipulieren und Nutzer auf gefälschte Websites umzuleiten.

- Proof-of-Concept: Ein öffentlich verfügbarer Exploit demonstriert die Ausnutzung dieser Schwachstelle, was die Bedrohungslage deutlich verschärft.

2. Vorhersagbare Zufallswerte (CVE-2025-40780)

- Risiko: Hoch (CVSS 8.6)

- Beschreibung: Schwächen im Zufallszahlengenerator ermöglichen es Angreifern, Quellport und Query-ID vorherzusagen – ein klassisches Einfallstor für DNS-Spoofing.

3. Denial-of-Service durch DNSKEY-Einträge (CVE-2025-8677)

- Risiko: Hoch (CVSS 7.5)

- Beschreibung: Speziell präparierte DNSKEY-Datensätze können die CPU-Auslastung des Servers massiv erhöhen und den Dienst lahmlegen.

🔧 Handlungsempfehlungen

- Update dringend empfohlen: ISC hat die Schwachstellen in den Versionen BIND 9.18.41, 9.20.15 und 9.21.14 behoben. Administratoren sollten auf die jeweils passende Version aktualisieren.

- BSI-Warnung: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt vor der aktiven Bedrohungslage und empfiehlt eine sofortige Prüfung und Aktualisierung aller BIND-Instanzen.

- Verbreitung: Weltweit sind über 700.000 BIND-Server betroffen – allein in Deutschland rund 40.000.

📌 Fazit

Die aktuellen Schwachstellen in BIND zeigen, wie wichtig regelmäßige Updates und eine sorgfältige Konfiguration von DNS-Servern sind. Besonders die Möglichkeit des Cache-Poisoning stellt eine ernsthafte Gefahr für die Integrität des Internetverkehrs dar. Betreiber sollten nicht zögern, die empfohlenen Sicherheitsupdates einzuspielen und ihre Systeme zu härten.

Quellen:

– Internet Systems Consortium (ISC) Sicherheitsbulletin

– Bundesamt für Sicherheit in der Informationstechnik (BSI)

– Heise Security: „Proof-of-Concept für BIND-Sicherheitslücke veröffentlicht

© 2025 MaDe-Online